Cyber Security

Le minacce sono reali. Avere una solida politica sulla Cyber Sicurezza è importante.

Sono lontani i giorni in cui era sufficiente avere un firewall decente ed un Antivirus aggiornato per proteggere i tuoi sistemi. Il Cyber Crime è diventato un business multimilionario. I numeri degli attori in gioco è sempre in aumento, inclusi gli Stati Nazionali, e gli strumenti disponibili per lanciare attacchi sono diventati poco costosi e largamente disponibili. Le Piccole e Medie Imprese (PMI) sono gli obiettivi principali, in quanto spesso, non hanno le risorse necessarie per gestire al meglio la propria Cyber Sicurezza, ma chiaramente, qualcosa deve essere fatto.

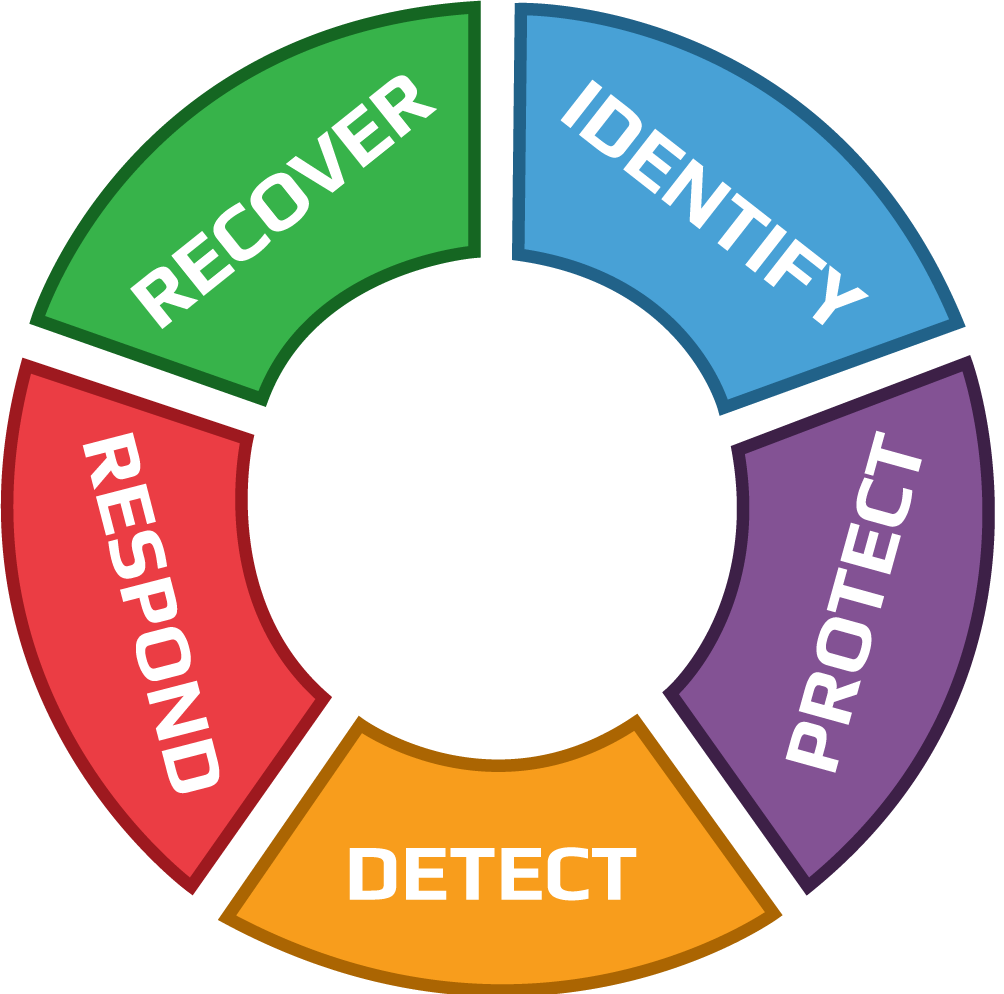

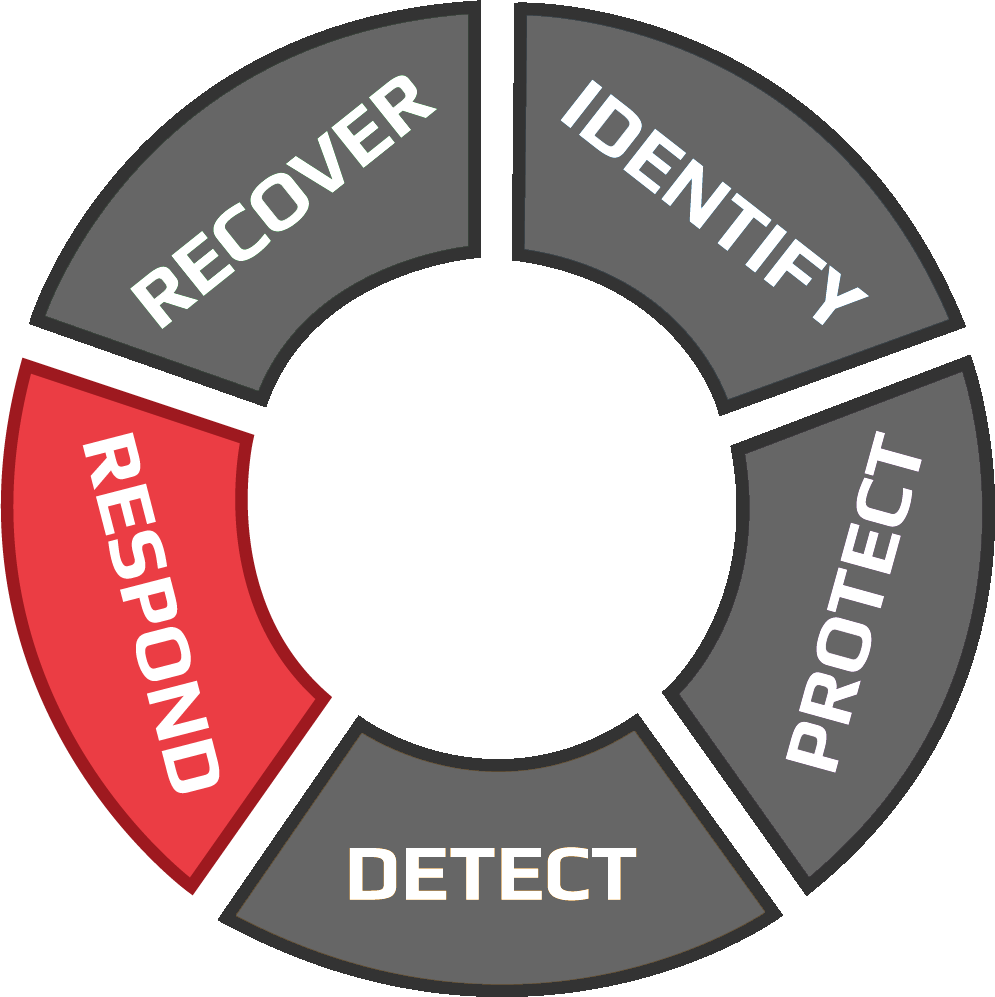

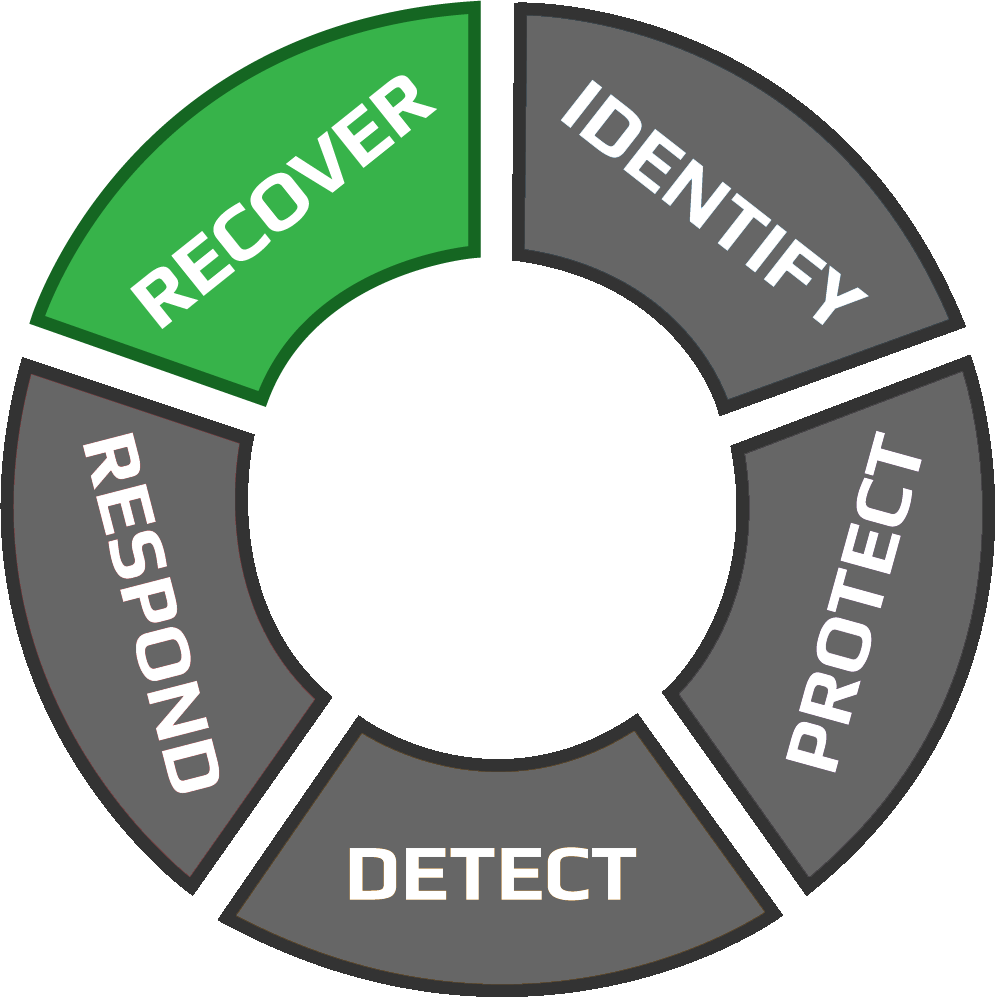

Seguire il NIST Cybersecurity Framework è un ottimo punto di partenza.

Perchè scegliere EG-Tech Solutions per le soluzioni di CyberSecurity?

Noi di EG-Tech Solutions ritiniamo che il NIST Cybersecurity Framework sia il punto di partenza migliore. Le cinque aree mostrate qui sono la base per un efficace monitoraggio gestito della sicurezza informatica per le PMI ed EG-Tech Solutions fornisce supporto e soluzioni per ogni segmento.

Adesso è il momento giusto. Passa alla Cyber Security “Complete Care” con EG-Tech Solutions.

Valutazione del rischio

EG-Tech Solutions ti aiuterà a completare un sondaggio sulla sicurezza informatica del NIST per trovare le aree di sicurezza che richiedono attenzione. Le risposte raccolte ti aiuteranno ad avanzare allo step successivo del “Cybersecurity Circle” e mentre lavoriamo con te sui miglioramenti, puoi rivisitare il sondaggio per individuare i progressi raggiunti.

Protezione dalle intrusioni

EG-Tech Solutions fornisce servizi IPS (Intrusion Protection) avanzati progettati per prevenire attacchi alla tua infrastruttura. I sistemi IPS eseguono il filtraggio dei contenuti Web e i servizi di blocco del malware zero-day ispezionando il traffico Internet e ricercando schemi errati noti. Molti attacchi di malware vengono bloccati da questi servizi perché impediscono l’avvio del malware nella rete.

Patch di sistema

La maggior parte degli exploit sfrutta i sistemi privi di patch, come la variante del cryprolocker WannaCry del 2017, che ne è un ottimo esempio. Microsoft e altri fornitori rilasciano aggiornamenti e patch di sicurezza ogni volta che vengono rilevate vulnerabilità nei loro prodotti, ma se non aggiorni i tuoi sistemi in modo tempestivo, esponi la tua azienda a rischi evitabili. EG-Tech Solutions gestisce le implementazioni delle patch di sicurezza per tutti i clienti di servizi gestiti, per garantire che i sistemi siano mantenuti aggiornati e non siano vulnerabili ad exploit noti. EG-Tech Solutions esegue anche scansioni regolari sulle reti, per identificare e riparare i sistemi che potrebbero essere a rischio, e portiamo il tutto all’attenzione del cliente tramite i nostri report mensili e con le dashboard in tempo reale, come parte del nostro monitoraggio di rete.

Crittografia dell’intero disco per laptop

Se hai utenti con laptop, potresti essere a rischio di perdita di dati. Indipendentemente dalle politiche aziendali in vigore, gli utenti mobili tendono ad archiviare i file di lavoro sulle unità locali dei propri laptop per una serie di motivi. Ciò può includere informazioni riservate sull’azienda o sui clienti, informazioni finanziarie o personali. Il furto o la perdita di un laptop può esporre la tua azienda a responsabilità. EG-Tech Solutions può fornire un servizio di crittografia dell’intero disco gestito centralmente . Anche se potresti non riavere il tuo laptop smarrito, puoi essere certo che nessuno potrà avere accesso ad alcuno dei dati che potrebbero essere stati archiviati nel sistema.

Protezione e-mail

Le più grandi minacce di malware e attacchi di phishing risiedono nella tua casella di posta. Gli utenti sono indotti a fare clic su allegati o collegamenti ipertestuali o a rispondere a richieste fabbricate da criminali informatici. Il programma premium di protezione delle mail di EG-Tech Solutions riduce drasticamente il rischio di e-mail errate nella tua casella di posta, sostituendo gli allegati con copie “disinfettate” garantite prive di malware o script, mettendo in quarantena i mittenti discutibili e sostituendo i collegamenti ipertestuali pericolosi con collegamenti sicuri e testati. Mantenendo proattivamente le e-mail dannose fuori dalle caselle di posta dei tuoi utenti, eliminiamo le e-mail come fonte di ransomware e altri malware pericolosi. La protezione e-mail di EG-Tech Solutions è disponibile sia per Exchange on premise che per Microsoft 365 (M365) Online Exchange.

Autenticazione a due fattori

Un altro aspetto dei nostri servizi di sicurezza informatica gestiti, è il fatto che EG-Tech Solutions fornisce servizi di autenticazione a due fattori completamente gestiti progettati per proteggere gli utenti che accedono a posta, applicazioni cloud, VPN e altri servizi. Quando si accede a un servizio, l’utente fornirà il proprio ID utente, password E dovrà avere accesso al proprio telefono cellulare per l’autenticazione. L’autenticazione a due fattori è un modo efficace per prevenire la condivisione delle password e gli attacchi di forza bruta contro i tuoi sistemi importanti.

Rilevamento delle intrusioni

EG-Tech Solutions fornisce servizi IDS (Intrusion Detection) avanzati che monitorano il traffico sulla tua rete in tempo reale alla ricerca di tipi noti di attacchi o attività sospette. Il traffico dannoso verrà bloccato e gli avvisi risultanti verranno esaminati dal nostro team operativo di rete. IDS è efficace contro gli exploit zero-day e il malware di comando e controllo.

EG-Tech Solutions: la tua squadra di intervento

Non basta sperare di non essere colpiti da un attacco o da un hack. Il monitoraggio della sicurezza informatica gestito da EG-Tech Solutions per le PMI inizia con l’aiutarti a mettere insieme un piano di risposta agli incidenti, stabilendo allo stesso tempo un quadro di risposta completo per affrontare gli attacchi noti:

Servizi di backup e Disaster Recovery

Nella battaglia contro il Cyber Crime, l’ultima linea di difesa è disporre di solidi backup. Con la quantità di nuovi exploit e rilasci di malware che si verificano quotidianamente, anche i migliori sistemi di rilevamento e prevenzione possono essere battuti. Devi sapere che i tuoi backup sono affidabili e che quando tutto il resto fallisce, puoi assicurarti il ripristino. EG-Tech Solutions offre servizi di Backup Remoto e Disaster Recovery completamente gestiti e monitorati . Controlliamo i backup quotidianamente e programmiamo regolarmente ripristini di test e test D/R per garantire la recuperabilità.